Входим в сеть

Для успешного входа в сеть Windows XP-клиента необходимо в свойствах сетевого соединения выбрать раздел Authentication и разрешить для этого интерфейса 802.1Х-аутентификацию. При этом необходимо выбрать тип EAP-аутентификации – MD5-challenge или Smart Card or other Certificate. В последнем случае для пользовательской машины необходимо получить сертификат с сервера, например, через вэб-браузер, введя адрес типа http://server/certsrv. В нашем примере использовался режим MD5-challenge.

Следует отметить, что при использовании Windows 2000клиента с установленным сервис-паком 3 или 4 для успешной сетевой аутентификации необходимо убедиться в том, что запущена служба Wireless Configuration, отвечающая за 802.1Х-аутентификацию.

Если все настройки прошли успешно, вводим логин и пароль для доступа в сеть

Теперь, если вами не были допущены ошибки на каком-то из этапов, при попытке доступа к сетевым ресурсам на клиентской машине появится специальная заставка (рис. выше), предлагающая ввести имя пользователя/домена и его пароль. Если эти параметры введены правильно, то пользователь получает доступ к сетевым ресурсам. Необходимо учитывать, что даже при краткосрочном отключении сетевого кабеля от порта коммутатора и подключении его снова пользователю придется повторно пройти сетевую аутентификацию.

Если же система выдала какое-то сообщение об ошибке (даже нам не удалось настроить все с первого раза), провести диагностику помогут стандартные средства Windows 2000 Server. Служба IAS передает в журнал системных событий сообщения об успешных/неуспешных попытках аутентификации, а также их параметры (рис.). Так, на нем видно, что пользователь с именем test успешно получил доступ к сети через сервер доступа (NAS) c именем 4400 и IP-адресом 200.1.1.1, при этом тип портов NAS – Ethernet, то есть это наш коммутатор Ethernet.

После того как пользователи успешно аутентифицируются в сети с помощью протокола 802.1х, можно перейти к автоматической настройке номера VLAN и параметров качества обслуживания для каждого пользователя.

Настраиваем функции авто*QoS/VLAN

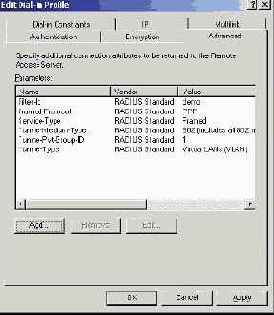

А теперь вернемся к политикам, определенным в настройках службы IAS. Как уже упоминалось, было определено две политики – vlan1 и demo. Эти названия не случайны, так как мы хотим, чтобы пользователи, которые попадают под действие политики vlan1, автоматически оказывались в виртуальной ЛВС под номером 1. В этом случае в свойствах данной политики в разделе Advanced необходимо добавить следующие параметры и установить их значения, которые автоматически возвращаются коммутатору RADIUS-сервером при успешной аутентификации пользователя:

- Tunnel-Medium type – 802;

- Tunnel-Pvt Group ID – 1 (номер VLAN);

- Tunnel-Type – (VLAN).

Для того чтобы пользователи попадали под действие профиля QoS demo, необходимо указать значение атрибута Filter-id profile = demo. После этого пользователи, определенные в Active Directory и попадающие под действие политики vlan1, автоматически окажутся во VLAN под номером 1 и в профиле QoS demo при сетевой аутентификации. Для проверки работоспособности данного режима нами был запущен ftp-сервер (Windows 2000 Server) и ftp-клиент (Windows XP). До установки указанных параметров в политике vlan1 скорость передачи данных между ними составляла порядка 100 Мбит/с, а после установки – около 980 Кбит/с.

Последним этапом является настройка аутентификации не только пользователей через RADIUSсервер, но и администраторов, подключающихся к коммутатору через консольный порт или Web/Telnet. Для этого в настройках коммутатора (security/device) необходимо разрешить аутентификацию с помощью RADIUS (enable RADIUS auth).

Далее в Active Directory надо создать пользователя, которому разрешен доступ к управлению устройством, например, admin, и определить для него в IAS политику, в которой необходимо установить, чтобы RADIUS-сервер возвращал коммутатору при успешной аутентификации параметр Vendor Specific Attribute. В свойствах данного поля необходимо установить код производителя 43 (3Com), номер атрибута (1) и десятичное значение этого атрибута от 1 до 3:

- Monitor (1) позволяет пользователю производить мониторинг установок коммутатора;

- Manager (2) дает возможность производить изменение отдельных установок коммутатора;

- Administrator (3) дает пользователю полный доступ к установкам коммутатора.

Теперь даже при подключении к коммутатору по консольному порту будет производиться аутентификация администратора по сети через RADIUS-сервер.

В целом же можно констатировать тот факт, что с внедрением технологии 802.1x сбываются мечты системного администратора – теперь не надо устанавливать сетевые параметры для сотен и даже тысяч пользователей вручную. При этом перевести пользователя из одной VLAN в другую можно одним движением мышки без необходимости изменения настроек сетевых устройств. И это кроме того, что протокол 802.1x помогает значительно повысить уровень безопасности самой сети, защитив ее от несанкционированного доступа.